Защита битрикс: стоплист

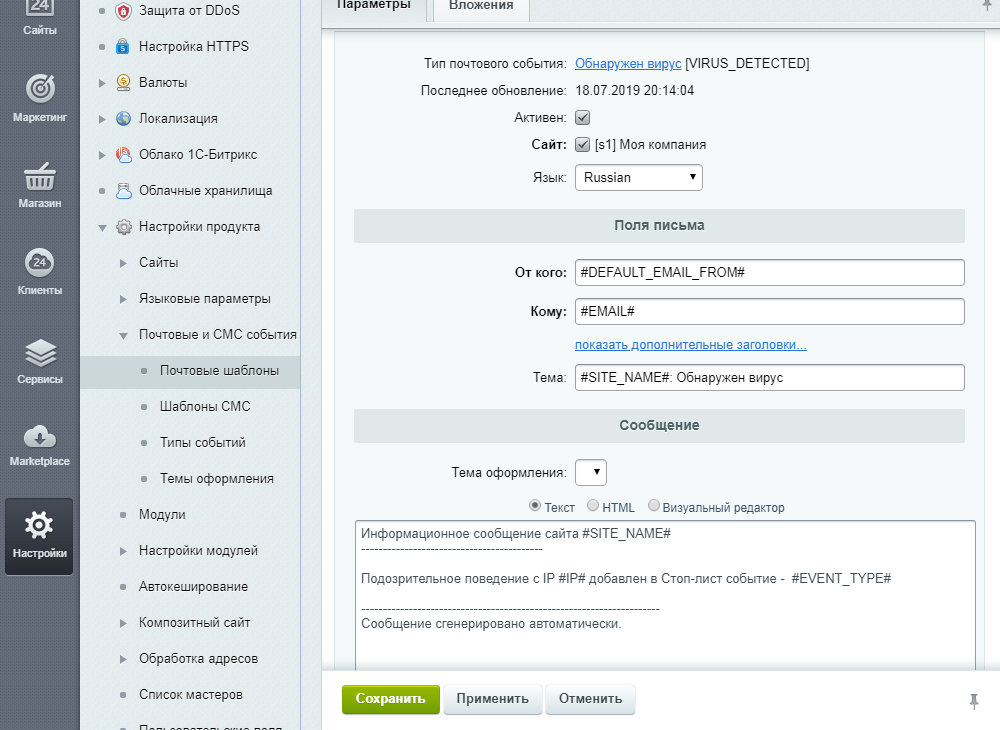

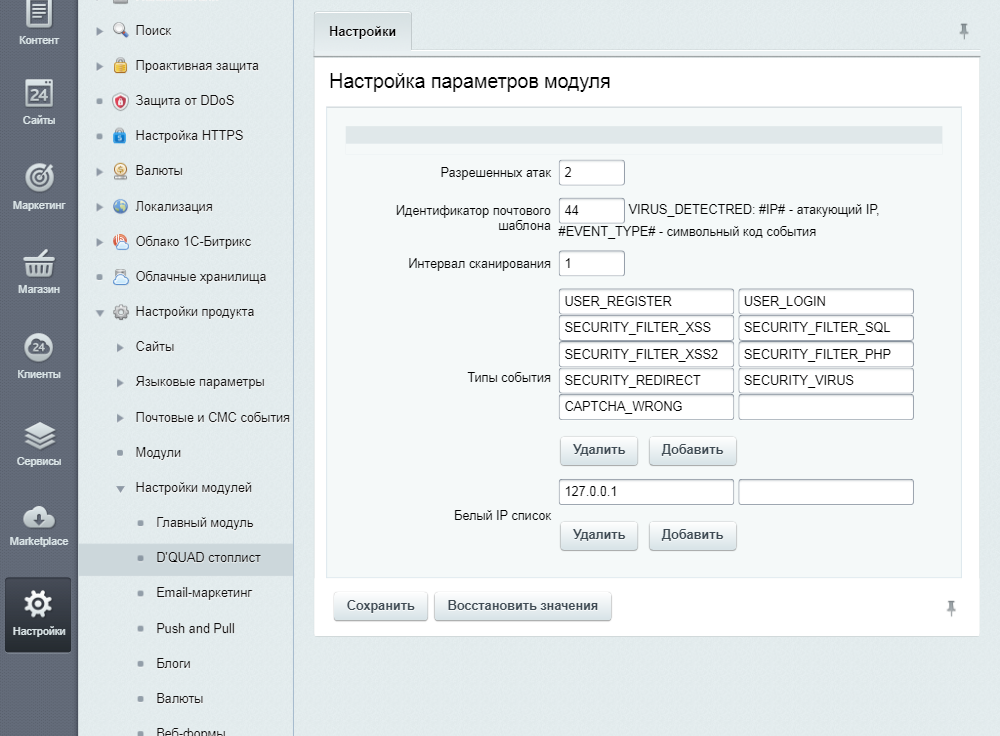

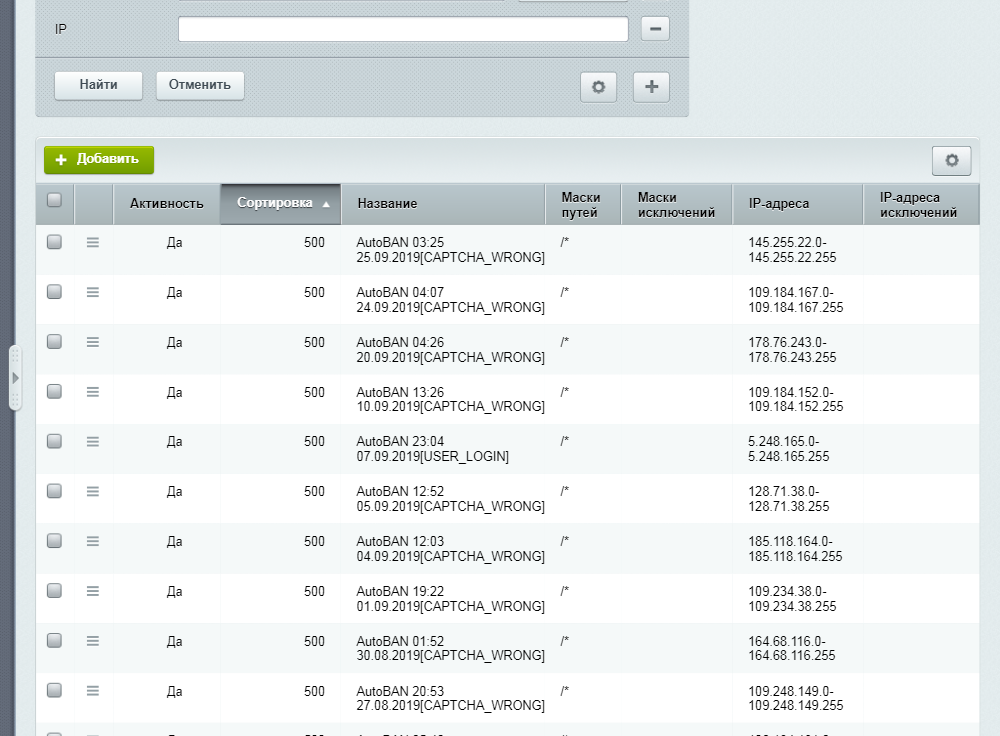

Модуль дополняет стандартные возможности битрикс и позволяет автоматически банить ip адреса, с которых возникла потенциальная угроза.

В качестве рассматриваемой угрозы используется журнал вторжений(или событий), при повторении угрозы более X раз с одного IP адреса, он заносится в

стандартый стоплист битрикс.